El Club de Modelos de Trenes

En el

MIT (Massachusetts Institute of Technology) existen diferentes grupos de intereses especiales, fraternidades y similares que cada año intentan reclutar a los nuevos estudiantes para sus filas. En el otoño de 1958, durante su primera semana en el MIT, Peter Samson, que siempre había estado fascinado por los trenes y en especial por los metros, fue a ver la espectacular maqueta que el

Tech Model Railroad Club (Club de Modelos de Trenes) tenía instalada en el Edificio 20, y se quedó inmediatamente prendado de la parte técnica de la instalación.

En el TMRC existían dos facciones claramente diferenciadas: aquellos que se encargaban de contruir los modelos de los trenes, edificios y paisajes que formaban la parte visible de la instlación, y el Subcomité de Señales y Energía, dirigido en aquella época por Bob Saunders, y que tenía a su cargo el diseño, mantenimiento y mejora de El Sistema, todo aquello que quedaba bajo los tableros y hacía funcionar los trenes y que permitía controlarlos. Los "ingenieros" del TMRC, gracias a equipos telefónicos donados en su mayor parte por la empresa Western Electric, habían diseñado un sistema que permtía controlar diferentes trenes a distintas personas aunque los trenes estuvieran en la misma vía, y estaban trabajando contínuamente en su mejora, viendo cómo se podían añadir nuevas funciones y cómo un cambio en un aspecto determinado podía afectar al Sistema en su totalidad.

El TMRC daba una llave de sus instalaciones a sus miembros cuando estos acumulaban 40 horas de trabajo en las instalaciones, y Samson obtuvo la suya en un fin de semana.

De exploración por el campus

Los miembros del Subcomité de Señales y Energía no se limitaban a trabajar en las instalaciones del TMRC, sino que no era extraño encontrarlos a altas horas de la madrugada recorriendo edificios y túneles de servicio intentando averiguar cómo funcionaba el complejo sistema telefónico del MIT, sistema que llegaron a conocer mejor que quienes lo habían instalado, o abriendo puertas tras las que oían algún sonido intrigante para ver qué era lo que lo producía, y si no había nadie que lo impidiera, ponerse a tocar la máquina en cuestión intentando ver qué hacía y cómo funcionaba.

El Edificio 20, hoy ya demolido, con el Edificio 26 detrás

Foto © Museo del MIT

Fue durante una de estas excursiones cuando Samson descubrió la sala EAM en el sótano del Edificio 26 del MIT. En esta sala había Máquinas de Contabilidad Electrónicas. Esas máquinas servían para perforar las tarjetas con las que se introducían los programas en el gran ordenador

IBM 704 que había en el primer piso del Edificio 26.

El 704 costaba bastantes millones de dólares, ocupaba una habitación entera, necesitaba los cuidados contínuos de una legión de especialistas, y una instlación especial de aire acondicionado para mantenerlo lo suficientemente frío como para que las lámparas de vacío que lo hacían funcionar no se fundieran. El acceso al 704 estaba considerablementre restringido, y sólo unos pocos usuarios tenían derecho a pedirles a los especialistas en el perforado de las tarjetas que preparan tarjetas para ellos.

Sin preocuparse en lo más mínimo por los procedimientos establecidos, Samson y compañía pronto se pusieron a intentar descubir cómo funcionaban las máquinas de perforado de tarjetas, en lo que pronto se convirtió en una costumbre habitual.

El curso 641

En la primavera de 1959 John McCarthy, profesor del MIT, dió el curso número 641, el primer curso de programación al que se podían apuntar alumnos en su primer año, y Samson, Alan Kotok (uno de los miembros más brillantes del Subcomité de Señales y Energía), y otros miembros del TMRC se apuntaron a él.

Aún en un lugar como el MIT se le daba todavía poca importancia a los ordenadores, pero McCarthy veía claramente que tenían gran potencial, y ya estaba comenzando a trabajar en algo que el llamaba inteligencia artificial. Había puesto en marcha un proyecto para escribir un programa que enseñara a jugar al ajedrez al 704, pero su interés pronto se decantó hacia el LISP, el lenguaje de programación que formaba la base del curso 641. Kotok y compañía se hicieron cargo del proyecto del programa de jugar al ajedrez y siguieron adelante con él cuando el 704 fue sustituido por un

IBM 709 y más tarde por un

IBM 7090, la versión transistorizada del 709.

En cualquier caso, el tipo de acceso al ordenador que proporcionaba el 704 no era precisamente lo que la gente del TMRC buscaba, pues para hacer cualquier cosa con él había que acudir a los especialistas en perforación de tarjetas, esperar a que estos las prepararan, introducirlas en el 704 y esperar los resultados. El problema era que una sola letra mal colocada en una de las tarjetas podía hacer que el programa no funcionara en absoluto, lo que los obligaba a volver a empezar el tedioso proceso.

Incluso el hecho de que algunos estudiantes de postgrado que trabajaban con McCarthy hubieran hecho un programa que se puede considerar como una versión primitiva de los juegos de ping-pong tan populares en los años 70 les sabía a poco, ya que lo que les interesaba realmente era poder interactuar directamente con la máquina, saber cómo fucionaba y por qué hacía las cosas que hacía. Todo el complicado proceso y las normas que controlaban el acceso a la máquina les molestaban, sobre todo por que no les dejaban tocarla y sólo los especialistas tenían contacto directo con ella.

Tixo

Fue en aquel entonces cuando Jack Dennis, un antiguo miembro del TMRC y entonces profesor del MIT hizo una visita al club y le preguntó a los miembros del Subcomité de Señales y Energía si les apetecería usar el

TX-0. ...ste era uno de los primeros ordenadores que funcionaban con transistores en lugar de con lámparas de vacío y había sido usado para ayudar en la puesta en marcha del gigantesco (para aquella época)

TX-2, después de lo cual había sido prestado al MIT "sin fecha de retorno".

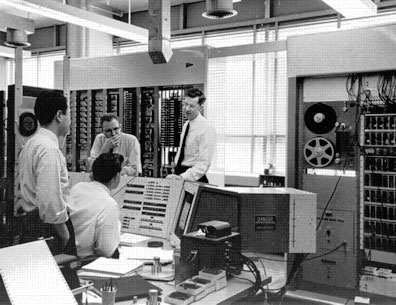

Tixo con algunos de sus usuarios oficiales

Foto © Museo del MIT

El TX-0 estaba en el RLE (Laboratorio de Investigación Electrónica), sito en la segunda planta del Edificio 26, justo encima del IBM 704, y aunque para su época era pequeño, ocupaba una habitación entera y necesitaba unas quince toneladas de equipo de aire acondicionado para funcionar, pero lo que más asombró a los miembros del TMRC es que Tixo (como se le llamaba a veces) no usaba tarjetas sino que disponía de un teclado en el que el propio usuario tecleaba sus programas, que quedaban codificados en una cinta perforada que luego se introducía en el ordenador. El programa era entonces ejecutado, y si algo iba mal, el mismo usuario se podía sentar en la consola del TX-0 e intentar corregir el problema directamente usando una serie de interruptores y controles.

La gente del TMRC se enamoró inmediatamente de esa máquina que sí podían tocar, y pronto pasaban tanto tiempo como podían con ella, con el apoyo del encargado de su mantenimiento, John McKenzie.

Dado que Tixo sólo tenía el equivalente a 9 KB de memoria, era fundamental optimizar al máximo los programas que se hacían para éste, por lo que una de las obsesiones fundamentales de los que lo usaban y se consideraban hábiles era hacer los programas tan pequeños como fuera posible, eliminando alguna instrucción aquí y allá, o creando formas ingeniosas de hacer las cosas. A estos apaños ingeniosos se les llamaba "hacks" y de ahí es de dónde viene el término "hacker", denominación que uno recibía de sus compañeros.

Mitnick, Pengo y compañía deberían ser llamados en realidad "crackers", pero eso forma parte de otra historia.

"¿Quieres ayudarme con la compra?"

En muchas ocasiones el estado de intensa concentración en el que estaban los hackers cuando se sentaban delante del ordenador afectaba a otros aspectos de su vida fuera de aquella sala.

Uno de los ejemplos más curiosos es lo que le ocurrió durante unos cuantos fines de semana a Marge Saunders, la esposa de Bob Saunders. Marge iba todos los sábados por la mañana a hacer la compra, y al volver le preguntaba a su marido "¿Querrías ayudarme a meter la compra en casa?", a lo que invariablemente éste contestaba "No". Sorprendida, Marge procedía a guardar todo sin ayuda sábado tras sábado, hasta que se terminó su paciencia y un día comenzó a maldecir a su marido y a preguntarle por qué siempre decía que no, a lo que éste por lo visto respondió "Esa es una pregunta estúpida. Por supuesto que no quiero ayudarte a recoger las cosas. Si me preguntas si te ayudaría a recogerlas, eso es otra cosa".

El problema de Marge era que no estaba haciendo la pregunta adecuada y Bob, como el ordenador, daba una respuesta literal; hasta que Marge "corrigió" su pregunta no obtuvo el resultado deseado. Era como si hubiera introducido un programa con un error en el ordenador de la cabeza de Bob.

Si te ha interesado este artículo tal vez te interesen el resto de apuntes de seguridad

Si te interesa saber más acerca del verdadero origen de Internet y del grupo de ingenieros e investigadores que la crearon, y el inglés no es problema, seguro que Where Wizards Stay Up Late: The Origins of the Internet, de Katie Hafner y Matthew Lyon, no te decepciona; Cyberpunk, de los mismos autores, es una magnífica historia de aquellos que terminaron con el buen nombre de los hackers.

No hay comentarios:

Publicar un comentario